Windows 10 n’est plus supporté. Si votre PC n’est pas compatible Windows 11 et que vous ne voulez pas le remplacer, Linux est une solution fiable, rapide et sécurisée.

Arnaques : IA, deepfake, marketplace, crypto, phishing. Comment les identifier ?

Internet est une merveilleuse invention, mais c’est aussi un terrain de jeu pour les escrocs. Chaque jour, des milliers de personnes sont victimes d’arnaques en ligne, perdant parfois des sommes importantes d’argent ou voyant leurs données personnelles compromises. Dans cet article, nous allons passer en revue les arnaques les plus courantes, comment les repérer et surtout, comment s’en protéger. Enfin, nous verrons quelles sont les actions à entreprendre si vous avez été victime d’une fraude en ligne.

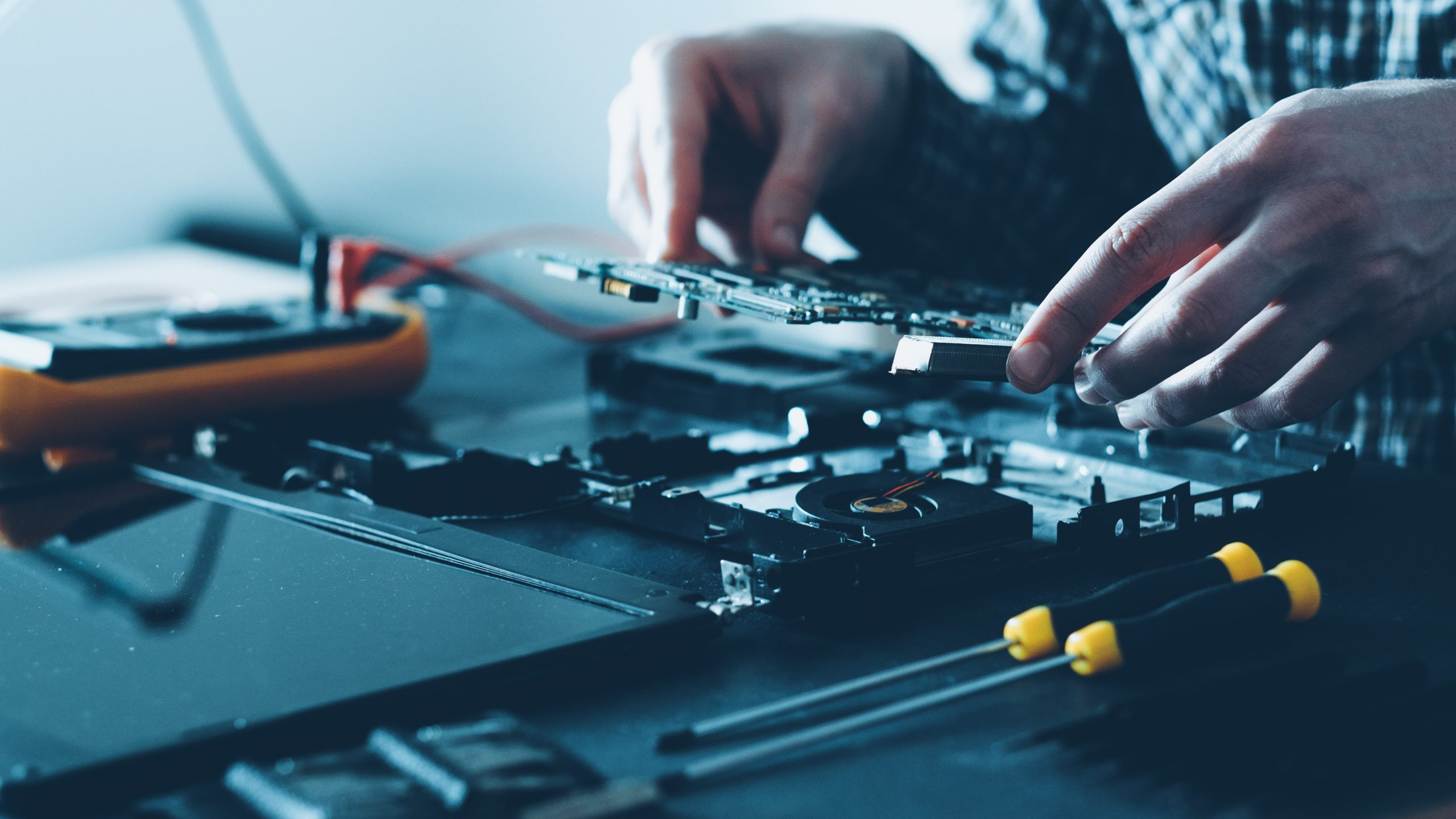

Réparation de téléphones et d’ordinateurs Haut-Rhin Basel – Mulhouse

Réparation de téléphones et ordinateurs Basel/Mulhouse Réparation de téléphones et d’ordinateurs à Kembs : Votre solution de confiance de Bâle à Mulhouse Vous habitez entre Bâle et Mulhouse et vous cherchez un service de réparation de téléphones et d’ordinateur. Ne cherchez plus ! MZ Tech Services, situé à kembs vous offres des services de réparation rapides, efficaces à des prix compétitifs. Nous désservons également les villes à proximité comme Saint-Louis, Huningue, Blotzheim, Sierentz, Blotzheim, Bartenheim, Rixheim, Habsheim. Pourquoi choisir notre service de réparation a Kembs ? Avec des années d’expérience dans la réparation de téléphones et d’ordinateurs, nous sommes capable de diagnostiquer et de réparer une large gamme de problèmes. Que ce soit un écran cassé, une batterie défectueuse ou un problème logiciel, nous avons la solution, que vous souhaitiez réparer un IPhone, un mac ou un appareil d’une autre marque comme Samsung, Huawei, Xiaomi ou d’autres. Service rapide et fiable Nous comprenons à quel point il est important pour vous de récupérer votre appareil le plus rapidement possible. C’est pourquoi nous nous engageons à offrir un service rapide sans compromettre la qualité de vos appareils. La plupart des réparations sont effectuées en moins de 24 heures à partir de la réception de votre appareil. Prix compétitifs et qualité Chez MZ Techs Services nous croyons que la qualité ne doit pas nécessairement coûter cher. Nos tarifs sont transparents et compétitifs, sans frais cachés. Vous pouvez obtenir un devis gratuit avant toute intervention. Réparation de téléphones Réparation d’écran (Apple, iPhone, Samsung, Huawei, etc.) Réparation de la batterie Réparation des boutons et des ports Mise à jour et restauration du système Remplacement d’autres composants Réparation d’ordinateurs Réparation de l’écran (Mac, PC, etc.) Remplacement de la batterie Réparation du clavier et du trackpad Nettoyage et optimisation du système Remplacement de carte graphique Remplacement de pâte thermique Remplacement et réparation de n’importe qu’elle autre composants Comment nous trouver ? Notre atelier est situé a Kembs-Loechlé facilement accessible depuis Bâle et Mulhouse ainsi que depuis les villes environnantes comme Saint-Louis, Huningue, Sierentz, Blotzheim, Habsheim et Bartenheim. Vous pouvez nous contacter par téléphone ou via notre site internet par notre formulaire de contact pour prendre rendez-vous ou obtenir un devis gratuit. Retrouvez toutes les informations sur notre page de contact.

Le phishing c’est quoi ? Comment s’en protéger ?

Le phishing est une cybermenace omniprésente qui vise à tromper les utilisateurs pour qu’ils divulguent des informations sensibles telles que des identifiants de connexion, des numéros de carte de crédit et d’autres données personnelles. Dans cet article, nous allons explorer ce qu’est le phishing, ses différentes formes, comment les cybercriminels l’utilisent pour voler des données, et surtout, comment vous pouvez vous en protéger. Qu’est-ce que le phishing ? Le phishing est une technique de cyberattaque où des attaquants se font passer pour des entités de confiance afin de tromper les victimes et les inciter à révéler des informations sensibles. Ces attaques sont souvent menées via des campagnes d’emails, de messages texte, ou de sites web frauduleux qui imitent des sites légitimes. Quelles sont les différentes formes de phishing ? Le phishing peut prendre plusieurs formes, chacune avec ses propres méthodes et ses objectifs : Email Phishing : C’est la forme la plus courante de phising, les attaquants envoient des emails frauduleux prétendant provenir d’entreprises légitimes. Ces emails contiennent souvent des liens vers des fausses pages internet qui récolteront votre identifiant et votre mot de passe si vous les saisissez sur cette page, ils peuvent également contenir des pièces jointes malveillantes. Smishing : Phishing par SMS, où les attaquants envoient des messages texte contenant des liens malveillants ou demandant des informations personnelles. Une attaque redoutable et très répandue, beaucoup de gens se font encore malheureusement avoir. Si on vous demande de payer une facture ou une amende en suivant un lien dans un SMS, rendez-vous sur la page officielle ou contactez l’organisme en question en recherchant la page ou le numéro de téléphone sur internet. Vishing : Phishing par téléphone, où les attaquants appellent les victimes en se faisant passer pour des représentants de banques ou d’autres institutions pour obtenir des informations sensibles. Les pirates sont capables de vous appeler avec le même numéro que celui de votre banque. Dans ce type d’attaque, les pirates sont généralement déjà bien renseignés sur vous et possèdent déjà plusieurs informations sur vous comme votre nom, prénom, votre adresse et votre date de naissance. À ce stade de leurs attaques, ce qu’ils leur manquent ce sont vos informations bancaires ou vos identifiants de connexion qu’ils tenteront de vous subtiliser en vous inspirant confiance. En cas de doute sur votre interlocuteur, raccrochez et contactez votre banque ou l’organisme en question afin de vous assurer de l’authenticité de la communication. Spear Phishing : Une attaque plus ciblée où les emails sont personnalisés pour une personne ou une organisation spécifique. Les attaquants utilisent des informations personnelles pour rendre le message plus crédible. Whaling : Une forme de spear phishing qui cible des individus de haut rang, comme des PDG ou des cadres supérieurs, pour obtenir des informations sensibles ou des transferts d’argent. Comment se protéger contre le Phishing ? La protection contre le phishing repose sur la vigilance et l’utilisation de bonnes pratiques de sécurité. Voici quelques conseils pour vous aider à vous protéger : Soyez vigilant avec les emails et les messages : Ne cliquez pas sur les liens ou n’ouvrez pas les pièces jointes provenant d’expéditeurs inconnus ou suspects. Vérifiez l’adresse email de l’expéditeur et recherchez les signes de fraude. Vérifiez les URL des sites web : Avant de saisir des informations sensibles, assurez-vous que l’URL du site web est correcte et commence par « https ». Les sites frauduleux peuvent avoir des URL similaires mais légèrement différentes des sites légitimes. Utilisez des logiciels de sécurité : Installez et maintenez à jour vos logiciels antivirus et antimalware. Ces outils peuvent détecter et bloquer les tentatives de phishing. Activez l’authentification à deux facteurs (2FA) : L’authentification à deux facteurs ajoute une couche de sécurité supplémentaire en exigeant une deuxième forme de vérification en plus du mot de passe (lisez notre article « comment protéger vos mots de passse ? »). Utilisez des gestionnaires de mots de passe : Les gestionnaires de mots de passe peuvent générer et stocker des mots de passe complexes et uniques pour chaque compte, réduisant ainsi le risque qu’il soit compromis. Toutefois, si vous saisissez votre mot de passe sur une page de phishing, peu importe sa complexité, il sera compromis, il sera enregistré dans une base de données et sera réutilisé pour de futures attaques. Le phishing est une menace sérieuse qui peut avoir des conséquences dévastatrices si vous ne prenez pas les mesures nécessaires pour vous protéger. En comprenant les différentes formes de phishing et en adoptant des pratiques de sécurité basiques, vous pouvez réduire considérablement le risque de devenir une victime. Restez vigilant, éduquez-vous et utilisez les outils de sécurité disponibles pour protéger vos informations sensibles contre les cybercriminels. Afin d’en apprendre plus sur les différentes menaces numériques et comment vous protéger abonnez vous a nos page Facebook et Instagram.

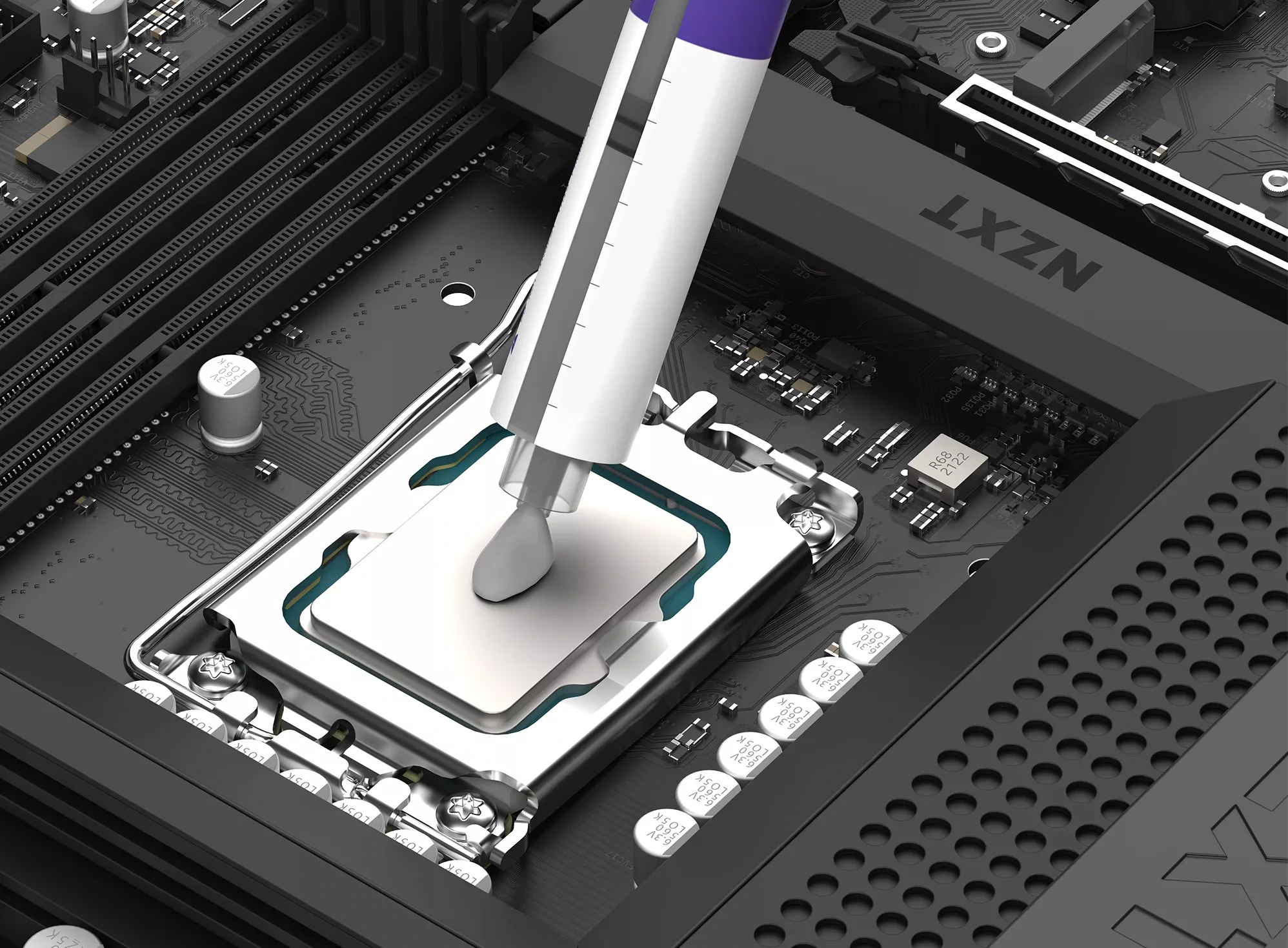

À quoi sert la pâte thermique ? Pourquoi et quand la changer ?

Qu’est-ce que la pâte thermique ? La pâte thermique est indispensable pour tout système informatique. On la retrouve dans nos ordinateurs, mais aussi nos consoles de jeux ou nos téléphones. Elle permet la conductivité thermique efficace de la chaleur générée par le CPU (processeur principal) ou GPU (processeur graphique) et le dissipateur thermique. En comblant les minuscules irrégularités entre ces deux surfaces, la pâte thermique permet un transfert optimal de la chaleur, empêchant ainsi les poches d’air qui réduisent l’efficacité du refroidissement. Les différents types de pâtes thermiques Il existe différentes sortes de pâtes thermiques, chacune ayant ses propres avantages et inconvénients. Les plus courantes sont : Silicone : Facile à appliquer, bon marché, mais moins performant. Métal liquide : Excellente conductivité thermique, mais nécessite une application soigneuse. Céramique : Bon compromis entre performance et facilité d’application. Pads thermiques Les pads thermiques sont une alternative à la pâte thermique. Ils sont constitués de matériaux thermo conducteurs sous forme de petits coussinets et sont utilisés pour remplir les espaces entre les composants et leurs dissipateurs thermiques. Ils sont souvent utilisés pour les composants qui ne nécessitent pas un transfert thermique aussi performant que celui des CPU, comme les puces RAM ou les VRM. Quand et pourquoi faut-il changer la pâte thermique ? La qualité de la pâte thermique se détériore plus ou moins vite avec le temps, l’usage que vous avez de votre machine et les variations de températures. La pate thermique peut se dessécher et se craqueler et donc affecter de façon importante les performances de votre ordinateur ou console de jeux. C’est pourquoi, il est recommandé de changer la pâte thermique de façon périodique tous les 2 à 3 ans afin de maintenir l’efficacité de votre système de refroidissement, il est impératif de la remplacer lors de tout démontage ou remplacement de celui-ci. Si vous constatez des températures du processeur trop élevés sans activité particulières de votre processeur, le problème vient probablement de votre pate thermique. Avant de démonter votre ventirad vérifiez que vos ventilateurs ou votre water-cooling soient correctement paramétrer et l’intérieur de votre ordinateur ou de votre console correctement dépoussiéré. Comment surveiller les températures de votre ordinateur ? Afin de garder un œil sur les températures des différents composants de votre ordinateur, vous pouvez utiliser le logiciel de monitoring gratuit HW Monitor. Ce logiciel très simple d’utilisation vous donnera des informations en temps réel sur le fonctionnement de votre système tels que : Les température CPU et GPU et d’autres composants Les vitesses de ventilateurs CPU, GPU et auxiliaire Les tensions d’alimentation des différents composants Vitesse des disques dur HDD et SSD Et bien d’autres informations selon les capteurs disponibles sur votre ordinateur En résumé, la pâte thermique est indispensable pour tout système informatique. Elle assure que la chaleur générée par le CPU est efficacement dissipée, garantissant ainsi des performances optimales et une longue durée de vie des composants. Les pads thermiques, bien que moins performants, offrent une solution pratique pour certaines applications spécifiques.

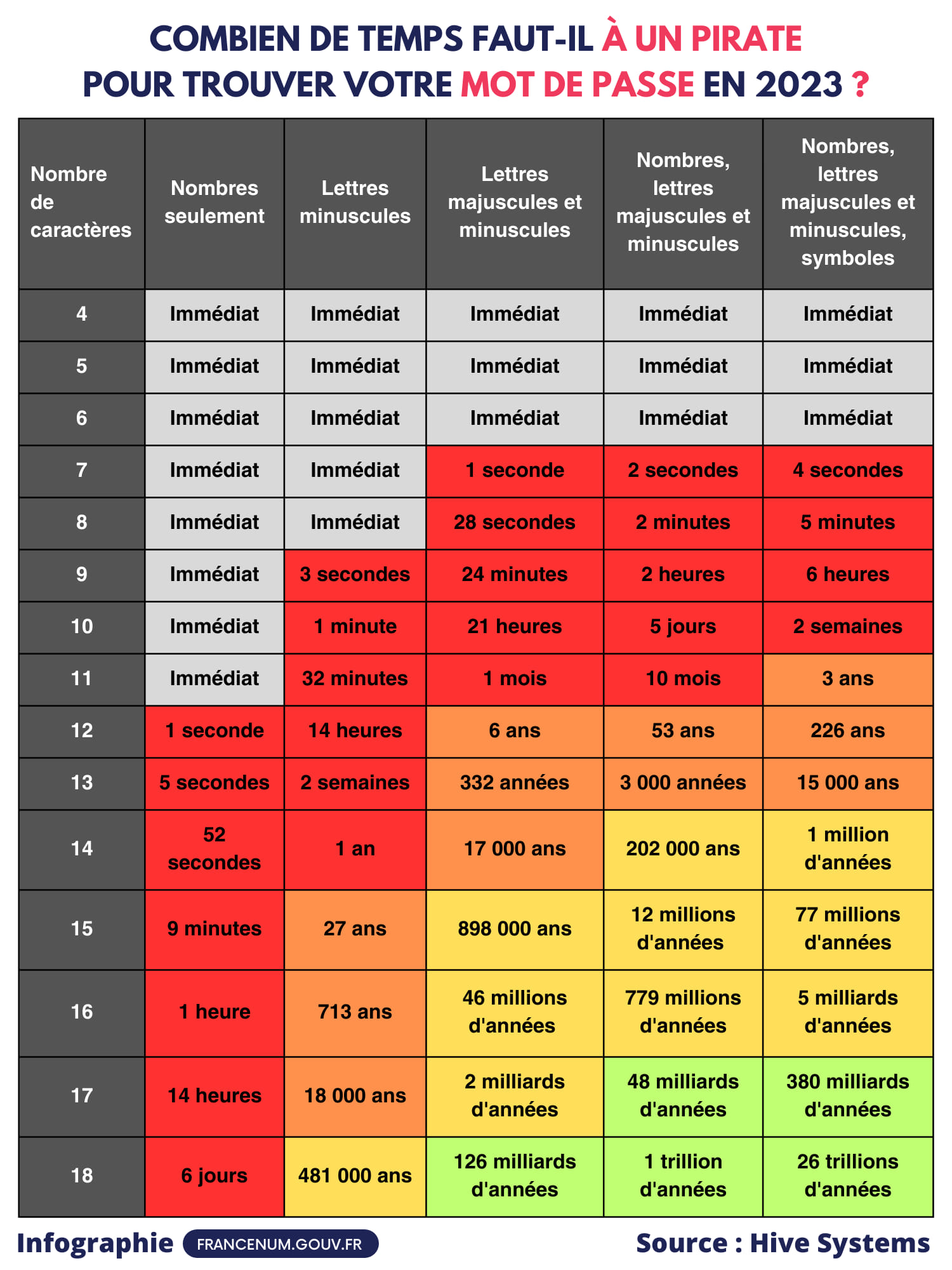

Comment créer des bons mots de passe et les garder en sécurité ?

Vous êtes-vous déjà demandé combien de temps un hacker a besoin pour pirater votre mot de passe ? Comment vous protéger ? Pourquoi est-il important d’avoir un mot de passe sécurisé ? À l’heure du tout connecté, une guerre presque invisible se déroule sur Internet depuis de nombreuses années. Avec les tensions géopolitiques actuelles, cette guerre numérique s’intensifie. Et de nombreuses failles sont découvertes chaque jour mettant en péril la sécurité de nos données. Les pirates cherchent à voler des données sensibles et à pénétrer dans nos systèmes informatiques afin de récolter des informations sur le long thermes. Dans cet article, nous allons voir en combien de temps un pirate peut cracker votre mot de passe en fonction de sa complexité, mais aussi comment protéger vos mots de passe. Pourquoi avoir un mot de passe sécurisé ? Avoir un mot de passe sécurisé est essentiel dans notre monde de plus en plus connecté pour protéger vos informations personnelles et professionnelles. Vos mots de passe protègent des données sensibles comme vos emails, comptes bancaires et réseaux sociaux, l’accès à votre cloud, empêchant ainsi les hackers d’accéder à ces informations et de les utiliser à des fins malveillantes. Un mot de passe sécurisé réduit considérablement le risque d’usurpation d’identité, de fraudes financières, de transactions frauduleuses et de vol de données. Dans un cadre professionnel, un mot de passe compromis peut donner accès à des informations confidentielles de l’entreprise, entraînant des pertes financières et nuisant à la réputation de l’entreprise ou pire encore, nuisant à la sécurité physique de l’entreprise (risque d’intrusion, d’attentat, de vol). Avoir un mot de passe sécurisé est une première ligne de défense essentielle contre les cybermenaces, protégeant non seulement vos informations personnelles mais aussi celles de votre entreprise et de vos proches. Combien de temps faut-il à un hacker pour pirater votre mot de passe ? Les hackers utilisent des outils sophistiqués et des technologies avancées afin d’automatiser et d’accélérer les processus de piratage. Vous pouvez voir dans ce tableau que si vous utilisez un mot de passe court et faible (sans caractères spéciaux), il ne faudra que quelques secondes à un hacker pour venir à bout de votre mot de passe. En revanche, si vous utilisez des mots de passe longs et complexes, on peut voir qu’il faudra beaucoup plus de temps. Évidemment, ces données peuvent évoluer, malheureusement pas toujours dans le bon sens. Mais en suivant les quelques recommandations dans cet article, vous pourrez protéger vos accès de façon plus durable. Comment créer un mot de passe sécurisé ? Créer un mot de passe sécurisé est essentiel pour protéger vos informations personnelles et professionnelles. Voici quelques conseils pour y parvenir : Longueur et complexité du mot de passe Utilisez au moins 12 caractères : Plus un mot de passe est long, plus il est difficile à pirater. Les experts recommandent un minimum de 12 caractères. Mélangez les types de caractères : Utilisez une combinaison de lettres majuscules et minuscules, de chiffres et de caractères spéciaux (comme @, #, $, etc.). Par exemple, un mot de passe comme « P@ssw0rd123! » est beaucoup plus sécurisé que « password123 ». Évitez les informations personnelles Ne pas utiliser des informations facilement devinables : Évitez d’utiliser votre nom, votre date de naissance ou des mots courants. Les hackers utilisent souvent des informations personnelles pour deviner les mots de passe. Utilisez des phrases de passe Optez pour des phrases de passe : Une phrase de passe est une série de mots aléatoires ou une phrase facile à retenir mais difficile à deviner. Par exemple, « MonChienAimeLesPromenadesmaispassouslaPluie! » est à la fois long et complexe. Changez régulièrement vos mots de passe Renouvelez vos mots de passe : Il est recommandé de changer vos mots de passe tous les 3 à 6 mois pour réduire les risques de piratage. N’utilisez pas un mot de passe que vous avez déjà utilisé auparavant. Utilisez un gestionnaire de mots de passe Gestionnaire de mots de passe : Un gestionnaire de mots de passe peut générer et stocker des mots de passe complexes pour vous. Cela vous permet d’avoir des mots de passe uniques et sécurisés pour chaque compte sans avoir à les mémoriser tous. Google, Apple, Samsung en intègrent un sur leurs appareils et logiciels. Mais vous pouvez aussi en utiliser un tiers comme 1Password. Activez la double authentification Double authentification (2FA) : En plus de votre mot de passe, activez la double authentification pour ajouter une couche de sécurité supplémentaire. Cela peut inclure un code envoyé par SMS ou une application d’authentification. Utilisez une clé de sécurité physique Clés de sécurité physique : Les clés de sécurité physique représentent une couche supplémentaire de protection pour vos comptes en ligne. Ces dispositifs matériels, souvent sous la forme de petites clés USB ou de dongles, offrent une méthode d’authentification forte qui va au-delà des mots de passe traditionnels et de l’authentification à deux facteurs (2FA) basée sur des SMS ou des applications. Yubikey et Google Titan sont les plus connus et vous permettront d’ajouter une couche de sécurité considérable à vos comptes et accès en ligne. Dans un monde de plus en plus connecté, la sécurité de vos mots de passe est déterminante pour protéger vos informations personnelles et professionnelles contre les cybermenaces. Les hackers utilisent des outils sophistiqués pour pirater des mots de passe faibles en quelques secondes, mais en suivant les conseils de cet article, vous pouvez considérablement réduire ce risque. Utilisez des mots de passe longs et complexes, évitez les informations personnelles, changez-les régulièrement, et utilisez des gestionnaires de mots de passe pour une gestion sécurisée. Activez la double authentification et envisagez l’utilisation de clés de sécurité physique pour une protection supplémentaire. En adoptant ces mesures, vous renforcez votre première ligne de défense contre les cyberattaques, protégeant ainsi vos données sensibles et celles de votre entreprise. Vous voulez savoir comment les hackers dérobent vos informations personnelles ? Rendez vous ici, pour lire l’article sur le phishing.